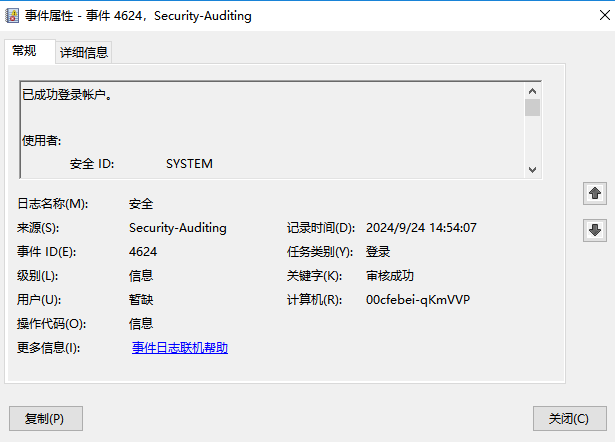

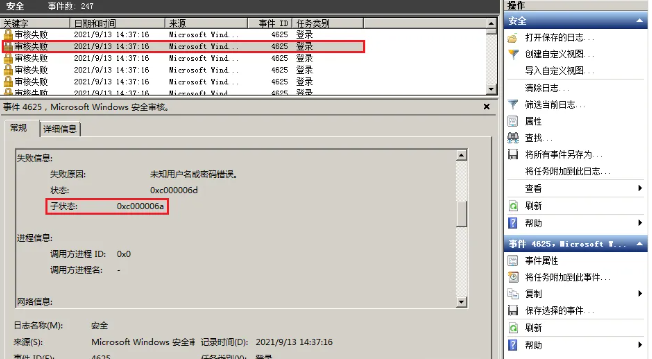

背景 Windows日志里的事件分析有助于在系统出现异常时分析出异常原因,利于针对问题做出系统的修复和预防。今天阿祥就整理出Windows常见的事件,分析这些事件的具体原因,希望对系统运维工程师们有一定的帮助! 具体事件ID 1、事件ID 1116 作用:意为反恶意软件平台检测到恶意软件或其他可能不需要的软件 检测源:如: ①用户:用户已启动 ②系统:系统启动 ③实时:实时组件已启动 ④IOAV:已启动 IE 下载和 Outlook Express 附件 ⑤NIS:网络检查系统 ⑥IEPROTECT:IE - IExtensionValidation;这可以防止恶意网页控件。 ⑦提前启动反恶意软件 (ELAM) 。这包括启动序列检测到的恶意软件。 ⑧远程证明 此类问题处理: 无需执行任何操作。Microsoft Defender防病毒可以暂停并对此威胁执行例行操作。如果要手动删除威胁,请在“Microsoft Defender防病毒”界面中选择“清理计算机” 2、事件ID 4624 作用:意为账户登录成功,虽然平时没啥用。但在系统被无故抢占登录,或者被操作时,可以通过这个事件,跟踪谁在何时访问了系统。留意异常时的访问情况,检查未经授权的活动。  3、事件ID 4625 作用:和4624相反,这是登录失败的事件。可以检查登录失败的原因,也可用于检查是否有暴力破解攻击  4、事件ID 4672 作用:意为被授予特殊权限的用户登录,在运维工作中对于发现非权限提升权限的操作来说非常重要,可通过它发现是否有攻击者正在获得更高级访问权限

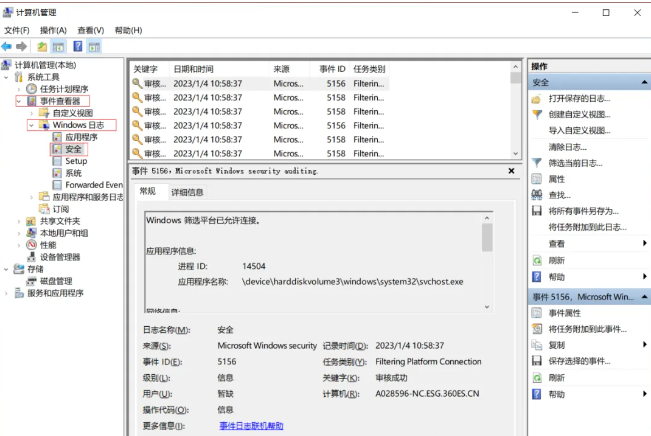

5、事件ID 4732 作用:意为用户被添加到本地安全组,这个事件用于检查是否存在非授权的提权操作 6、事件ID 5156 含义:记录了windows操作系统中的一种网络流量。具体来说,当windows操作系统中的网络流量通过防火墙时,就会生成一条windows安全日志5156事件。这条事件包括:事件发生的时间、源地址和目标地址、协议类型网络流量使用的协议类型、源目业务口、源网络地址类型和目标网络地址类型、防火墙规则防火墙匹配的规则 作用: 1. 监控网络流量 通过日志记录的网络流量的源和目标地址、协议类型、端口等关键信息,可以帮助管理员了解网络流量的情况,从而更好地监控网络。 2. 发现网络攻击 根据日志记录量,判断是否有网络攻击流量,发现网络攻击的迹象,从而及时采取安全加固措施,保护系统的安全性。 3. 优化防火墙规则 可以了解防火墙对网络流量的判断和处理情况,从而确认是否需要优化防火墙规则,提高防火墙的效率和安全性。 4. 辅助安全审计 用于安全审计,帮助管理员了解系统当前的安全状况,及时发现和修复安全问题,从而保障系统的安全性和稳定性。  7、事件ID 7045 作用:帮助管理员了解系统中哪些服务在启动时出现了哪些问题 具体记录: ①服务名称指服务的名称,例如“windows Update”。 ②服务类型指服务的类型,例如“文件夹同步服务”。 ③服务路径指服务的路径,例如“C\windows\System32\svchost.exe -k netsvcs”。 ④服务状态指服务的状态,例如“已启动”。 ⑤服务控制管理器指服务的控制管理器,例如“Services”。 ⑥服务启动类型指服务的启动类型,例如“自动”。 ⑦服务依赖关系指服务所依赖的其他服务,例如“RPC服务”。 具体含义: 1.服务启动失败如果某个服务在启动时失败,windows日志ID7045会记录下来。了解服务启动失败的原因,从而采取相应的措施进行修复。 2.服务启动缓慢如果某个服务在启动时缓慢,windows日志ID7045也会记录下来。了解服务启动缓慢的原因,从而采取相应的措施进行优化。 3.服务依赖关系windows日志ID7045还会记录服务的依赖关系。了解服务之间的依赖关系,从而更好地管理系统。 遇到服务启动问题的具体修复: 如果管理员发现系统中出现了windows日志ID7045记录的服务启动问题,可以采取以下措施进行修复 1.检查服务启动类型管理员可以通过查看服务的启动类型,了解服务是自动启动还是手动启动。如果服务的启动类型为手动,可以将其改为自动启动;如果服务的启动类型为禁用,可以将其改为手动启动。 2.检查服务路径管理员可以通过查看服务的路径,了解服务所在的位置。如果服务所在的位置发生了变化,可以将其更改为正确的路径。 不想错过文章内容?读完请点一下“在看 期待您的一键三连支持(点赞、在看、分享~) 免责声明:本内容来源于网络,如果侵犯了您的权益,请联系站长,我们会及时删除侵权内容,谢谢合作! |