前言 🌟🌟本期讲解关于token令牌技术介绍~~~ 🌈感兴趣的小伙伴看一看小编主页:GGBondlctrl-CSDN博客 🔥 你的点赞就是小编不断更新的最大动力 🎆那么废话不多说直接开整吧~~

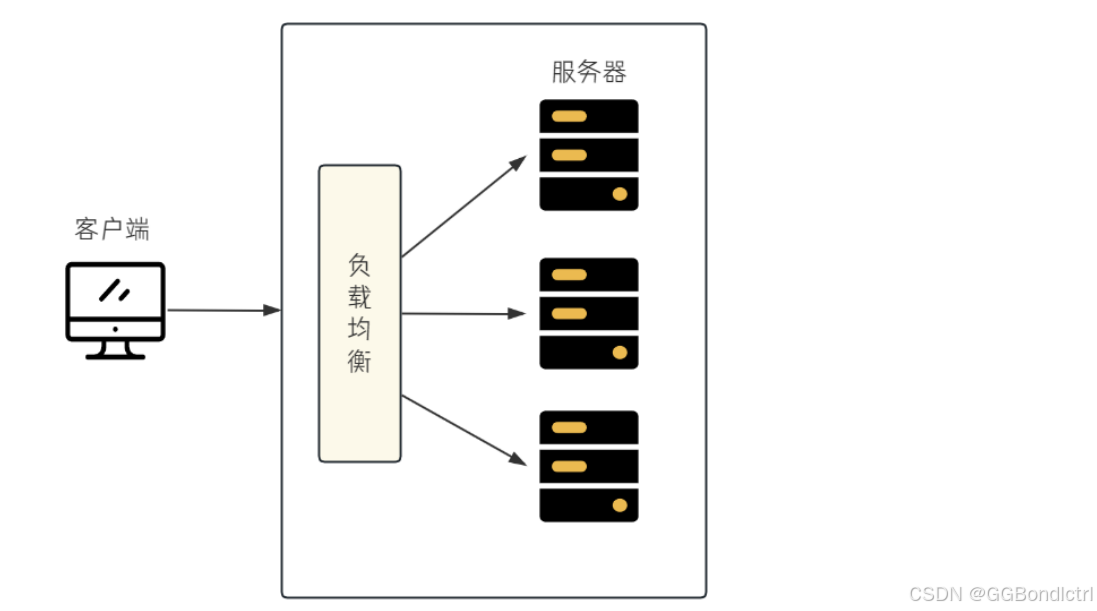

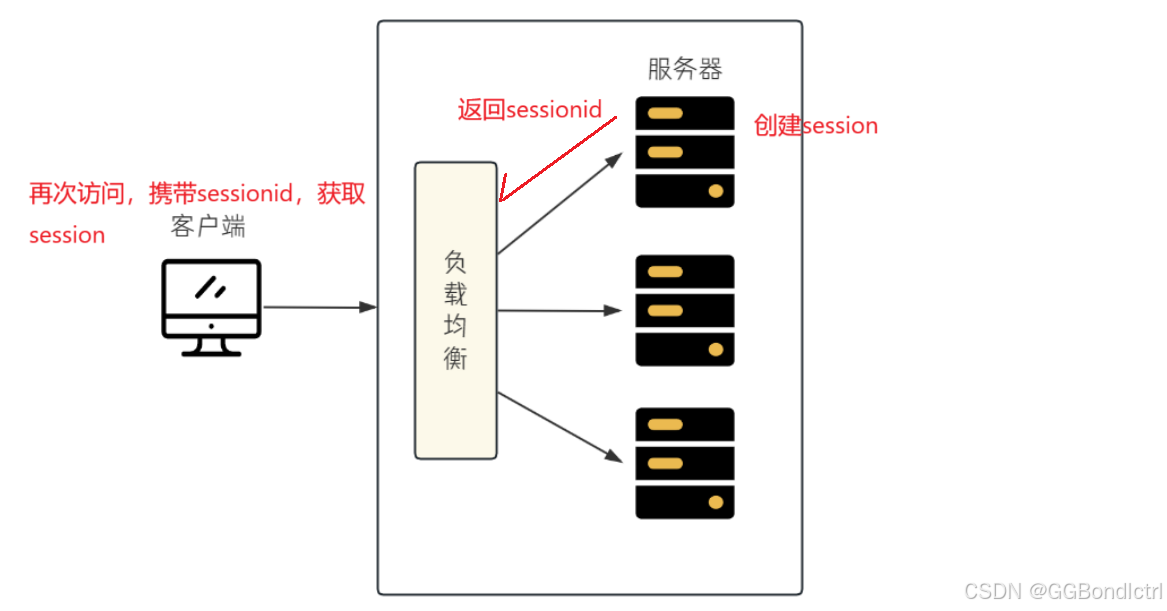

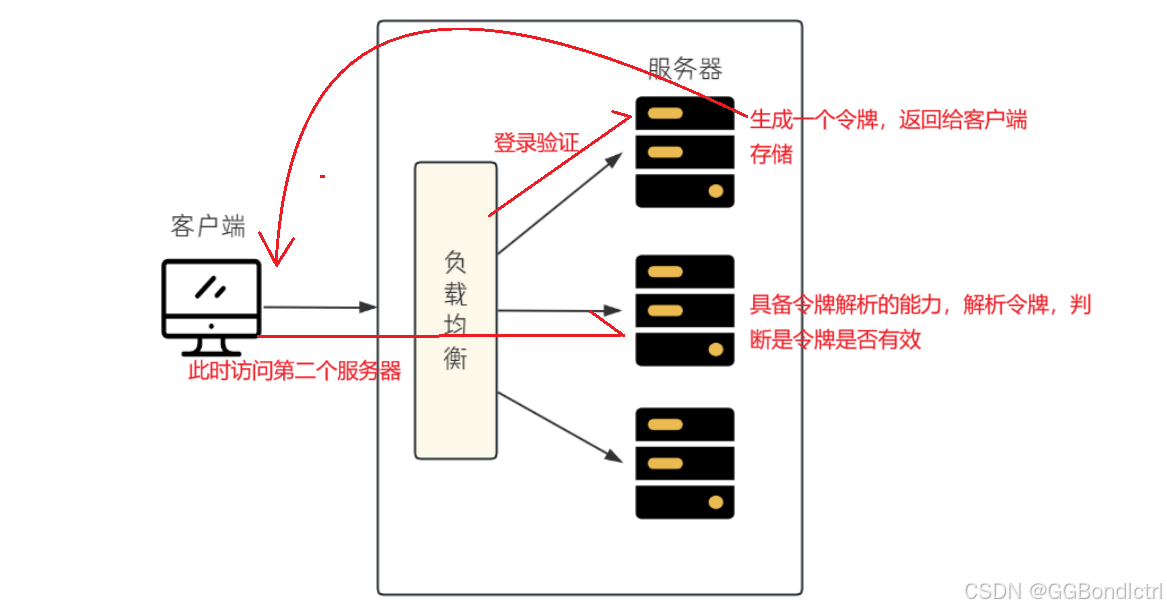

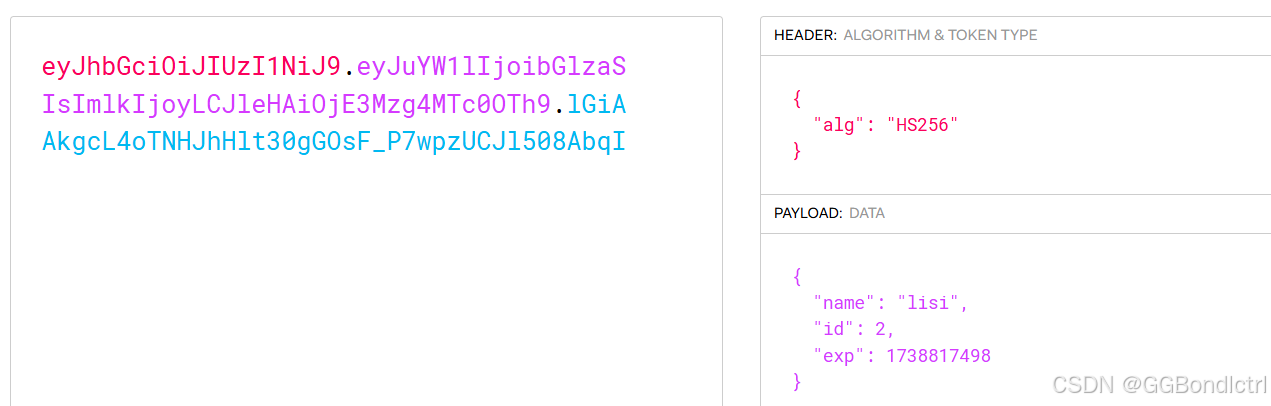

目录 📚️1.Session与Cookie 🚀1.1实现原理 🚀1.2集群环境情况 📚️2.令牌技术 🚀2.1实现校验原理 🚀2.2优缺点 🚀2.3JWT令牌 2.3.1JWT组成 2.3.2JWT令牌⽣成和校验 2.3.3生成令牌 2.3.4密钥的生成 2.3.5令牌的解析 📚️3.令牌技术的使用 🚀3.1令牌技术功能类 🚀3.2controller层 📚️4.总结  📚️1.Session与Cookie🚀1.1实现原理传统情况下: • 登陆⻚⾯把⽤⼾名密码提交给服务器. 缺点: 无法在集群环境下进行使用~~~ 🚀1.2集群环境情况我们开发的项⽬, 在企业中很少会部署在⼀台机器上, 容易发⽣单点故障. (单点故障: ⼀旦这台服务器挂了, 整个应⽤都没法访问了). 所以通常情况下, ⼀个Web应⽤会部署在多个服务器上, 通过Nginx等进⾏负载均衡. 此时, 来⾃⼀个⽤⼾的请求就会被分发到不同的服务器上 如下如所示  那么为啥不能使用session,cookie技术进行验证,获取信息呢? 在后端校验成功后,服务器会存储session,并返回sessionid,sessionid存储在客户端的cookie中,下次访问的时候,服务器就是通过cookie中携带的sessionid 来获取session信息 如下所示:  但是存在一个问题就是: 1. ⽤⼾登录 ⽤⼾登录请求, 经过负载均衡, 把请求转给了第⼀台服务器, 第⼀台服务器进⾏账号密码 2. 查询操作 ⽤⼾登录成功之后, 携带Cookie(⾥⾯有SessionId)继续执⾏查询操作, ⽐如查询博客列 此时就要使用令牌技术,那么接下来小编就进行令牌技术的讲解; 📚️2.令牌技术令牌其实就是⼀个⽤⼾⾝份的标识, 名称起的很⾼⼤上, 其实本质就是⼀个字符串.⽐如我们出⾏在外, 会带着⾃⼰的⾝份证, 需要验证⾝份时, 就掏出⾝份证⾝份证不能伪造, 可以辨别真假 🚀2.1实现校验原理服务器具备⽣成令牌和验证令牌的能⼒ 1. ⽤⼾登录 ⽤⼾登录请求, 经过负载均衡, 把请求转给了第⼀台服务器, 第⼀台服务器进⾏账号密码 具体实现过程如下图:  那么此时第二个服务器进行解析过后 ,就会拿到用户的id,用户名等重要的验证的信息; 🚀2.2优缺点令牌的优缺点 • 解决了集群环境下的认证问题 缺点: 需要⾃⼰实现(包括令牌的⽣成, 令牌的传递, 令牌的校验) 当前企业开发中, 解决会话跟踪使⽤最多的⽅案就是令牌技术 🚀2.3JWT令牌令牌本质就是⼀个字符串, 他的实现⽅式有很多, 我们采⽤⼀个JWT令牌来实现. JSON Web Token(JWT)是⼀个开放的⾏业标准(RFC 7519), ⽤于客⼾端和服务器之间传递安全可靠的信息. 2.3.1JWT组成JWT由三部分组成, 每部分中间使⽤点 (.) 分隔,⽐如:aaaaa.bbbbb.cccc • Header(头部) 头部包括令牌的类型(即JWT)及使⽤的哈希算法(如HMAC SHA256或RSA) • Payload(负载) 负载部分是存放有效信息的地⽅, ⾥⾯是⼀些⾃定义内容. ⽐如: • Signature(签名) 此部分⽤于防⽌jwt内容被篡改, 确保安全性.防⽌被篡改, ⽽不是防⽌被解析. 2.3.2JWT令牌⽣成和校验首先得引入依赖: [code] <dependency> <groupId>io.jsonwebtoken</groupId> <artifactId>jjwt-api</artifactId> <version>0.11.5</version> </dependency> <dependency> <groupId>io.jsonwebtoken</groupId> <artifactId>jjwt-impl</artifactId> <version>0.11.5</version> <scope>runtime</scope> </dependency> <dependency> <groupId>io.jsonwebtoken</groupId> <artifactId>jjwt-jackson</artifactId> <version>0.11.5</version> <scope>runtime</scope> </dependency>[/code]注意:在更改后,要进行Maven的刷新,这是非常重要的; 2.3.3生成令牌代码如下所示: [code] public void genJWT(){ //内容 Map<String,Object> claim = new HashMap<>(); claim.put("id" ,2); claim.put("name" ,"lisi" ); //生成了一个JWT令牌 String token = Jwts.builder().setClaims(claim). setExpiration(new Date(System.currentTimeMillis()+JWT_EXPIRATION)). signWith(key). compact(); System.out.println(token); }[/code]解释: 令牌的生成是通过hash表来进行内容的描述,setExpiration使用来表示超时时间的,即在登录多久后,令牌失效,就得重新进行登录,signWith是令牌中重要的一部分就是密钥; 生成的令牌,在官网上进行解析后:  2.3.4密钥的生成代码如下: [code] public void genKey(){ SecretKey secretKey = Keys.secretKeyFor(SignatureAlgorithm.HS256); String str = Encoders.BASE64.encode(secretKey.getEncoded()); System.out.println(str); }[/code]解释: 为啥要进行密钥,即签名的打印呢?我们在生成令牌的时候,就要添加密钥的部分,方便我们后序的解析,而解析也需要密钥,那么此时多次生成的密钥是不一致的,我们就需要将这里的密钥设置为静态变量; [code] public static long JWT_EXPIRATION = 60*60*1000; public static String secretStr = "rRu9yDe9p7EfwVm5eCuoo0Hmx5xvo0k3VSNrp9D0+SA="; //转化为key类型 public static Key key = Keys.hmacShaKeyFor(Decoders.BASE64.decode(secretStr));[/code]这里密钥的添加是Key类型的,所以需要进行转型,第一个变量就是设置的超时时间,第二个变量就是我们生成的密钥,我们要根据这个密钥生成令牌; 2.3.5令牌的解析令牌的解析,是要进行密钥,即签名的验证,是否是合法的,具体的代码如下所示: [code] public void parseToken(){ String token = "eyJhbGciOiJIUzI1NiJ9.eyJuYW1lIjoibGlzaSIsImlkIjoyLCJleHAiOjE3Mzg4MTgxNTV9.IF202Qv0DxM5q7yduqiSZE4wFuaghv7U_VIPr4BPxrk\n"; //通过key签名 JwtParser build = Jwts.parserBuilder().setSigningKey(key).build(); Claims claims = build.parseClaimsJws(token).getBody(); System.out.println(claims); }[/code]这里解析成功后就会得出内容,否则就会报错;大致就是拿着建立密钥去解析这里的令牌;最后从令牌中提取出声明(Claims)信息并打印输出; 📚️3.令牌技术的使用在我们的登录的项目中,我们可以设置一个util类进行设置,主要是生成密钥,以及解析密钥这两个比较重要的功能; 🚀3.1令牌技术功能类代码如下所示: [code]public class JWTUtils { public static final long JWT_EXPIRATION = 60*60*1000; public static final String secretStr = "nXeAgEiZZqIOPqiydZmmKGHq2AB+96/9Mikgvzs0ya4="; //转化为key类型 public static final Key key = Keys.hmacShaKeyFor(Decoders.BASE64.decode(secretStr)); //生成一个令牌 public static String genJWT(Map<String,Object> claim){ String token = Jwts.builder().setClaims(claim). setExpiration(new Date(System.currentTimeMillis()+JWT_EXPIRATION)). signWith(key). compact(); return token; } //解析令牌 public static Claims parseJWT(String token){ JwtParser build = Jwts.parserBuilder().setSigningKey(key).build(); //解析失败与成功的情况 Claims claims; try { claims = build.parseClaimsJws(token).getBody(); }catch (Exception e){ return null; } return claims; } //从token获取信息 public static Integer getIDByToken(String token){ Claims claims = parseJWT(token); Integer id = (Integer) claims.get(Constants.ID); if(id > 0){ return id; } return null; } }[/code]这里唯一多了一个方法就是使用token解析得到的内容进行特定的内容的获取,这里就是使用解析得到的用户ID,并进行了校验是否合理; 🚀3.2controller层代码如下所示: [code]//如果这里的输入是正确的,那么就可以返回令牌了 Map<String,Object> claim = new HashMap<>(); claim.put(Constants.ID, userInfo.getId()); claim.put(Constants.USER_NAME, userInfo.getUserName()); //创建一个令牌 String token = JWTUtils.genJWT(claim); return Result.success(token);[/code]解释: 这里要从Model层中输入用户的id以及名称,放到token令牌中保存;最后统一结果返回; 最后一步就是解析拿到: [code]@RequestMapping("getUserInfo") public UserInfo getUserInfo(HttpServletRequest request){ String token = request.getHeader(Constants.USER_TOKEN_HEADER); Integer id = JWTUtils.getIDByToken(token); if(id == null){ return null; } UserInfo userInfo = userService.selectById(id); return userInfo; }[/code]解释: 最后就是解析token令牌后,拿到用户id,然后进行判断id是否合理之后,根据用户ID返回关于用户的所有信息; 📚️4.总结本期小编主要讲解了关于登录验证信息返回的相关知识,阐述了session与cookie在集群环境下的不足之处,如何使用令牌技术解决这个问题,以及包括JWT令牌技术编程实现,和如何修改controller层实现此功能; 🌅🌅🌅~~~~最后希望与诸君共勉,共同进步!!!  💪💪💪以上就是本期内容了, 感兴趣的话,就关注小编吧。 😊😊 期待你的关注~~~ 免责声明:本内容来源于网络,如果侵犯了您的权益,请联系站长,我们会及时删除侵权内容,谢谢合作! |